Edición Especial: Carrasco Phishing Club

No, el Aeropuerto de Carrasco no está vendiendo valijas perdidas.

El 2025 comenzó movido para Argentina, con casos de ransomware importantes que tuvieron como protagonistas a una compañía petrolera, un proveedor médico e incluso a un importante medio patagónico. “Por lo menos Uruguay viene tranquilo” - pensamos, pero no duró mucho.

Finalizando la primera quincena de Enero, nos dimos cuenta que los criminales no se tomaron vacaciones y montaron una campaña organizada de phishing con una temática muy particular: el Aeropuerto Internacional de Carrasco.

La idea es simple. Entrás a Facebook, ves un anuncio que dice ser del Aeropuerto donde venden valijas “perdidas o abandonadas” por $90 pesos uruguayos (poquito más de 2 dólares).

¿Tentador, no? Nosotros lo pensaríamos dos veces.

En este caso el anuncio fue creado el 10 de Enero a las 06:42 pm, según Facebook (adjuntamos la captura para distinguir esta campaña de otras que hayan circulado previamente).

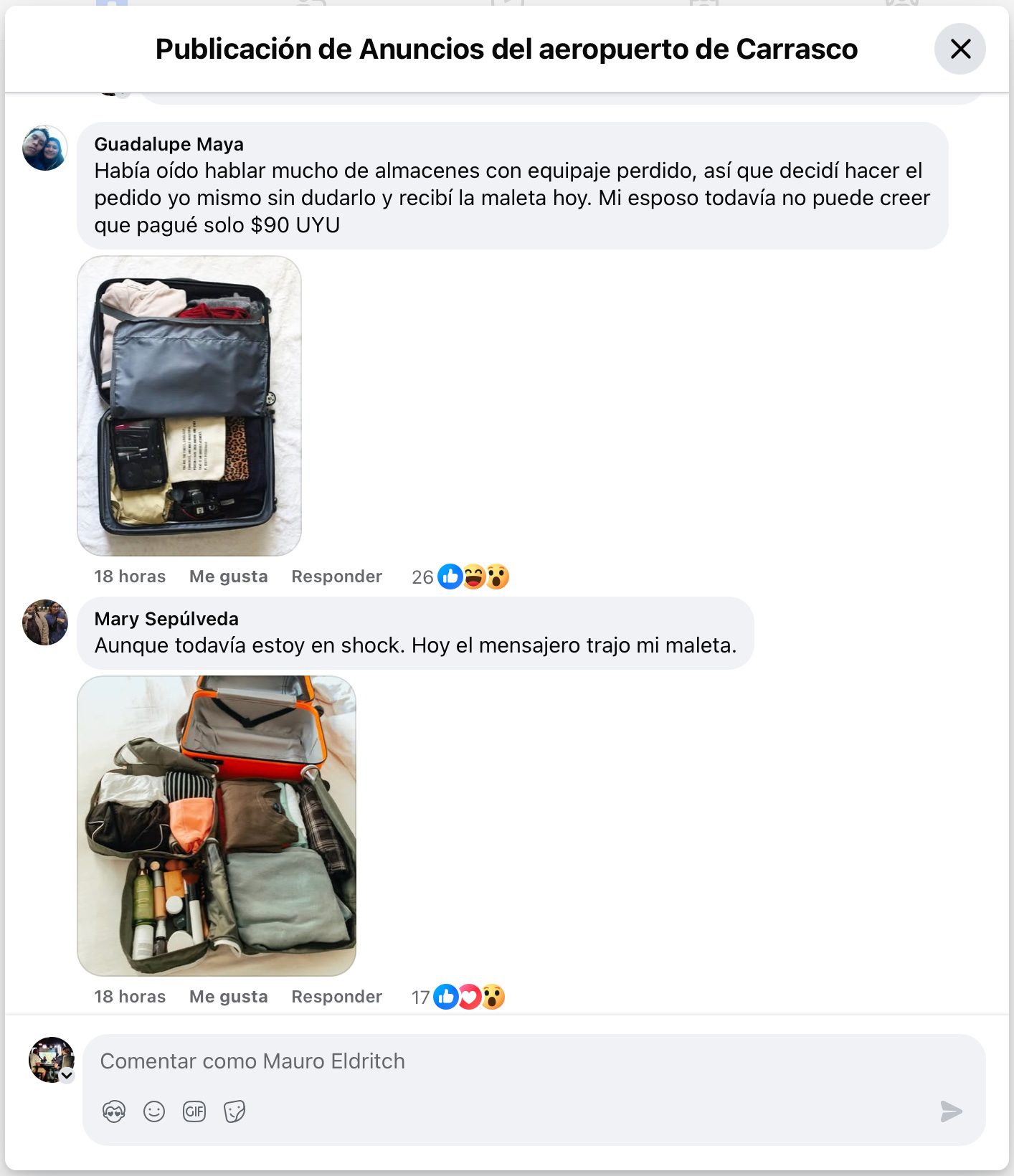

En los casos de phishing en redes sociales, se utilizan bots y cuentas falsas para dar credibilidad al posteo, realizando comentarios positivos y respondiendo a las dudas de las posibles víctimas, con el objetivo de aparentar autenticidad y ganar su confianza.

Toda estafa necesita una carnada, por lo que muestran imágenes de valijas con objetos de gran valor, haciendo que el precio a pagar por dichos objetos sea ridículo.

Los comentarios y reacciones al posteo, realizados por bots y cuentas falsas, ayudan a la difusión del phishing.

La publicacion contiene un link que nos dirige a un sitio falso del Aeropuerto Internacional de Carrasco, el cual pasaremos a analizar.

El sitio emplea un sistema de notificaciones simuladas para hacer creer a las víctimas que otros usuarios están comprando valijas perdidas en tiempo real.

Además, dispone de un sistema de calificaciones falsificado que presenta comentarios positivos y un puntaje promedio de 4.5 sobre 5 estrellas

Todos los comentarios y calificaciones positivas son falsos y realizados de manera absurdamente artificial .

Cuando el usuario está decidido a realizar la compra de una valija, se le presenta una encuesta de tres preguntas "para verificar que es humano". Este proceso siempre arroja un resultado positivo, permitiendo al usuario continuar con la transacción.

Tras confirmar al usuario, se le invita a participar en un juego que consiste en abrir tres paquetes para encontrar una maleta. Este paso, aunque innecesario para el flujo de la estafa, parece diseñado para añadir un elemento lúdico o de suspenso al proceso.

Al igual que la encuesta de tres preguntas, el juego está manipulado y siempre otorga un resultado positivo en el tercer intento, asegurando que el usuario pase al siguiente paso de la estafa.

Al ganar el juego, el usuario "gana la oportunidad" de comprar una valija perdida, lo que parece un premio o beneficio exclusivo, pero en realidad es solo una táctica para hacer que el usuario proceda con la compra dentro de la estafa.

¿Creo que todos sabemos lo que sigue después, no?

La estafa culmina solicitando los datos de la tarjeta de crédito del usuario, momento en el que se realiza el fraude, ya que, en realidad, no se entrega ninguna valija y los datos de pago son robados.

En ese paso final, se muestran aún más calificaciones falsas para seguir convenciendo al usuario de que está realizando una compra legítima, incentivando a que ingrese sus datos personales y de tarjeta de crédito con la falsa sensación de seguridad y satisfacción.

Y con esto culmina nuestro análisis… ¿o no?

Tal vez es demasiado pronto. Estos mismos estafadores están llevando en simultáneo otra campaña pero orientada a suplantar la identidad de MercadoLibre y esta vez, vendiendo “paquetes sorpresa” con compras no entregadas o abandonadas.

Con la misma estrategia de utilizar una publicación publicitaria paga en Facebook, los actores de amenazas buscan llevar víctimas hacia un sitio falso de MercadoLibre.

¿Y qué sucede una vez que están ahí? Bueno, véanlo ustedes mismos, porque les va a sonar muy familiar.

El juego de la valija -digo, caja- aparece otra vez. El resto, es historia conocida, con otros personajes.

¿Qué se puede hacer al respecto? Bueno, lamentablemente los delincuentes no son los únicos que tienen ganancias con estos esquemas.

Las redes sociales, buscadores, proveedores de infraestructura y dominios todos se llevan una ganancia en esto por la venta de sus servicios (anuncios, dominios, hosting). Esto hace que el proceso de denuncia de estas campañas y de cada uno de sus pilares (nuevamente, anuncios, cuentas, hosting, servidores, dominios, servicios) sea una pelea cuesta arriba donde el proveedor -para sorpresa de nadie- intentará por todos los medios dilatar el pedido de takedown al máximo posible. Siempre van a pedir una evidencia más, como si del otro lado estuviésemos hablando con el peor analista del mundo, o el más ciego, o bien… el más interesado en maximizar los retornos reflejados de estas operaciones. Ya vimos esta situación con un proveedor de infraestructura que alojaba campañas de Deepfakes dirigidas a suplantar a políticos uruguayos.

¿Y quiénes están detrás de estas campañas? No es fácil conseguir un nombre específico, pero tras revisar extensamente el sitio encontramos archivos de configuración con una línea muy particular:

lang: ru,Lo cual indica que el actor detrás de esta campaña es rusoparlante. También logramos perfilar su infraestructura y dominios, pidiendo la respectiva baja de los mismos.

Pueden encontrar los detalles aquí debajo, al igual que el pulso de inteligencia original con los indicadores de compromiso.

Indicadores de Compromiso

url: https://assert-ivy-deals[.]lat

url: https://downrangecapital[.]za[.]com

url: https://floresyarquitecturadeeventos[.]shop/blogs/blog-section/stanley-quencher-h2-0

domain: assert-ivy-deals[.]lat

domain: floresyarquitecturadeeventos[.]shop

hostname: aeropuertodecarrasco[.]offer-now[.]com

hostname: downrangecapital[.]za[.]com

ipv4: 157.245.40.155

ipv4: 159.65.91.115

ipv4: 172.67.157.114